CPU漏洞再现:Spectre攻击仍然存在

关键要点

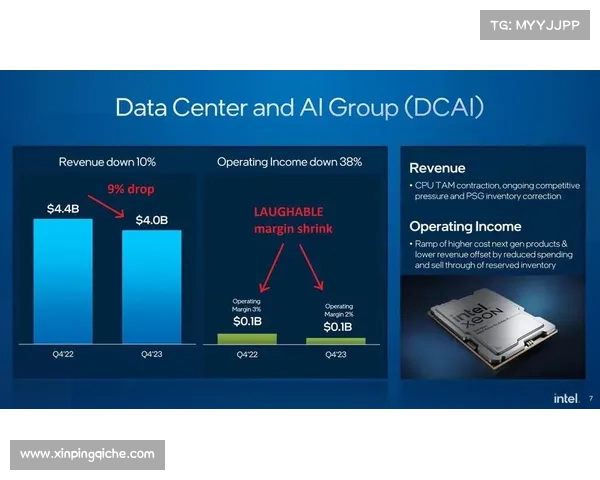

研究发现,Intel和AMD处理器仍然容易受到Spectre漏洞的影响。Spectre攻击利用处理器的投机执行Speculative Execution技术来盗取敏感数据。相关厂商已发布微代码补丁来修复已知的漏洞,安全团队需尽快应用这些更新。安全团队应采取多层防御措施,以降低此类攻击带来的风险。在经历了六年多的讨论后,最新的研究再度曝光了处理器安全性的问题。Intel和AMD的CPU依然脆弱,易受到投机执行攻击speculative execution attacks的影响。这是由瑞士的ETH苏黎世大学发布的一项研究所揭示的。研究者指出,攻击者主要利用x86芯片上的间接分支预测屏障IBPB机制,这是一种防止投机执行攻击的内置安全机制。

现代CPU依赖投机执行来优化性能,通过预测代码执行的未来路径,提前执行部分指令。如果这些预测是正确的,预执行可以减少延迟并加快系统的性能。然而,Spectre攻击的严重之处在于,攻击者能够故意操控这一过程,以获取通常无法访问的数据。

“攻击者可能会迫使CPU产生错误的预测,从而访问缓存中的信息,如加密密钥或其他进程的个人数据,”Critical Start的网络威胁研究高级经理Callie Guenther表示。“这种攻击绕过了传统的访问控制,通过关注意外的微架构行为,通常难以通过标准的安全检查来检测和防止。”

研究者还指出,这些新发现于2024年6月向Intel和AMD披露,双方均确认了各自的问题。Intel已发布了针对该问题的微代码补丁CVE202338575,而AMD则在过去几年内跟踪了这一漏洞,编号为CVE202223824。

“Intel通知我们,他们的问题编号为INTELSA00982已在内部发现并通过微代码更新进行修复,”ETH苏黎世的研究者写道。“但该微代码更新在撰写本论文时尚未在Ubuntu仓库中可用。我们目前正在与Linux内核维护者合作,合并我们提出的软件补丁。”

Viakoo Labs副总裁John Gallagher指出,投机执行技术已有20多年历史,现代所有CPU均使用这一方法,虽然它带来一些风险,但能够显著提升处理速度。如果没有这种技术,CPU性能将会大幅下降,给业务造成巨大的影响。

“芯片级漏洞通常难以修复,”Gallagher表示。“因此,组织应采取深度防御策略,即使数据因读取芯片缓存而遭到破坏,还应有其他手段阻止攻击者利用这些数据。此外,确保关键系统位于分段网络上也至关重要,以防止横向移动攻击。”

Guenther还为安全团队提供了六条建议,以减轻投机执行攻击的威胁:

建议描述保持更新微代码补丁Intel和AMD定期发布微代码更新以修补已知漏洞,安全团队应确保这些更新迅速应用于所有受影响硬件。启用投机执行缓解措施尽管这些缓解措施可能影响性能如IBPB、单线程间接分支预测器和Retpoline,但它们对降低投机执行攻击的风险至关重要。利用软件级防御实施内存安全编程技术,并鼓励使用基于编译器的缓解措施如控制流完整性。监视和隔离敏感过程将高特权代码执行与低特权进程隔离,确保敏感应用程序或服务不与潜在恶意或不可信的工作负载共享CPU核心。实施严格的访问控制和沙盒限制用户级应用程序执行可能触发投机执行漏洞的非信任代码。进行风险评估定期评估投机执行漏洞在组织具体威胁模型中的影响,尤其是在像云基础设施或多租户数据中心等共享环境中。通过采取这些措施,组织可以显著增强其抵御投机执行攻击的能力

白鲸加速器最新版